工业控制系统 ICS 和 SCADA 安全

对 ICS(工业控制系统)的保护面临着独特的挑战。为确保服务正常运行,数据的完整性、合规性以及公共安全,组织需要采取措施来保护这些最关键资产。

Check Point 保护 ICS/SCADA 网络

ICS 威胁形势

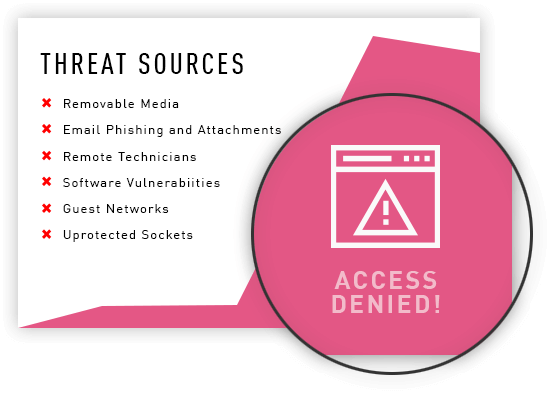

操作系统和工业系统的数字化增加了关键基础架构和 ICS 基础架构的受攻击面以及遭受网络攻击的风险。IT 网络与 OT 网络之间的连接、远程操作员访问甚至 OT 网络内未受保护的访问,都会将这些系统暴露于各种威胁之下。

攻击源

- 国家行动者

- 机器操作员

- 内部人员

攻击向量

- 鱼叉式网络钓鱼

- 加密货币挖掘软件

- IT 到 OT 的横向移动

- 针对性 APT 攻击

为何选择 Check Point 来保护 ICS

保护 IT

运用高级 IT 威胁防护技术消除对 OT 的威胁

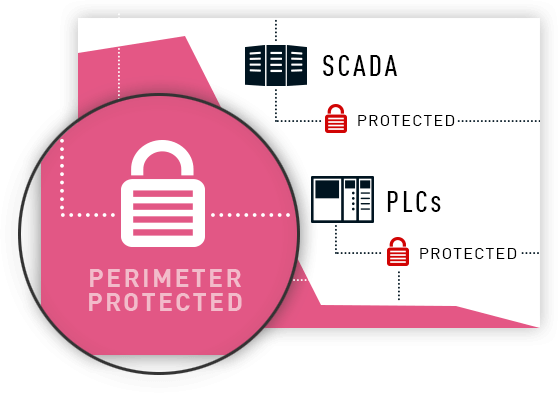

分割

执行访问权限并将 IT 与 OT 隔离

保护 OT

部署专业的 ICS/SCADA 安全技术

安全的 ICS/SCADA 环境

Prevent Threats At the Source

Use Threat Prevention in the IT and the perimeter to eliminate attacks with no impact to control systems

Segment—Apply Least Access Privilege

Establish boundary protection and micro segmentation between networks and equipment on the shop floor.

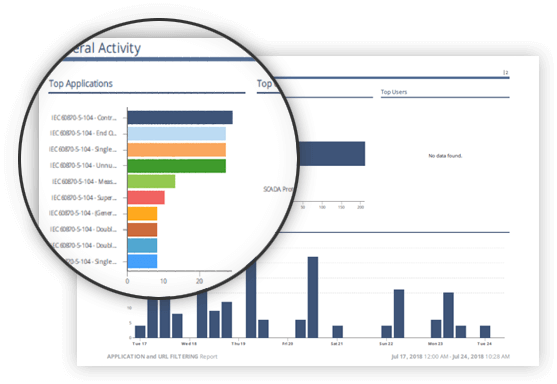

Visibility Into SCADA Protocols and Commands

Real time SCADA protocol monitoring and logging, see AppWiki.checkpoint.com.

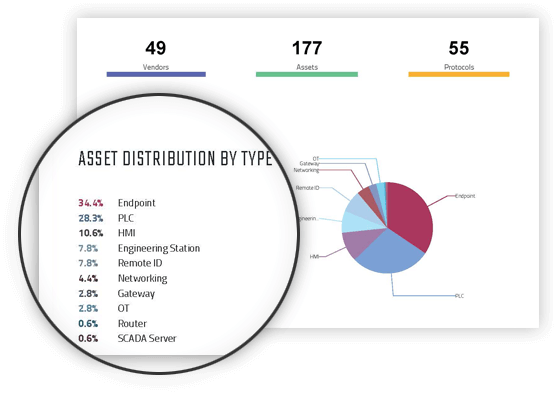

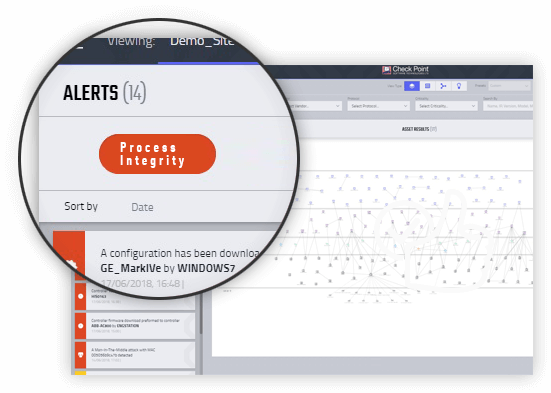

Visibility of ICS Assets and Networks

- Discover assets information

- Establish traffic baseline and network schemes

- Learn traffic patterns and behavior

Enforcement—Secure with Zero Impact

- Set policies - allow only what is needed

- Alert on anomalies

- Analyze attack vectors

- Scan for assets vulnerabilities

- Deploy virtual patching technology

探索 ICS 解决方案中所使用的技术

入侵防护 (IPS)

其包含于任何 NGFW、NGTP 或 NGTP + SandBlast 零日保护软件包中,为基于 Windows 的主机、服务器及 SCADA 设备提供已知漏洞的虚拟补丁。

了解关于我们的 ICS 解决方案的更多信息

“Check Point 1200R 在一项产品中实现了坚固性、全面安全性、集中可见性与合规性最佳做法等多种特性的交付。Its footprint is so small that it easily fit in every environment we needed to place it.”

– Melissa Kjendle, Cybersecurity and Senior Infrastructure Analyst